Компьютер-Информ || Архив || Рубрики || Поиск || Подписка || Работа || О "КИ" || Карта

Владимир Зима, Алексей Николаев,

Стремительный рост неоднородности и масштабности современных корпоративных сетей приводит к чрезмерному повышению уязвимости не только внешних, но и внутренних сетевых сервисов.

Чем больше масштабность сети, тем труднее администратору обеспечить надежную сетевую защиту, предусматривающую адекватную реакцию на всевозможные попытки взлома компьютерной системы. При этом следует учитывать, что угрозы информационно-компьютерной безопасности могут быть связаны не только с несанкционированным доступом (НСД) к рабочим станциям, серверам или линиям связи. Нападениям могут подвергаться и специализированные устройства, выполняющие функции внутрисетевой маршрутизации потока сообщений. Злоумышленник может перенаправить поток сообщений с целью выполнения над ним дальнейших несанкционированных действий.

Современные корпоративные сети объединяют разнотипные компьютеры с различным ПО. В рамках одной сети могут поддерживаться совершенно разные протоколы информационного взаимодействия. В неоднородной программно-аппаратной среде гораздо сложнее проверить согласованность конфигурации различных компонентов и осуществлять централизованное управление. Повышение неоднородности программно-аппаратных средств приводит к существенному повышению сложности системы информационно-компьютерной безопасности. Для усложненной системы защиты практически невозможно формально или неформально доказать ее корректность, а также полностью проверить правильность ее функционирования.

В этих условиях усиливаются угрозы НСД к общим ресурсам корпоративной сети и со стороны внутренних нарушителей.

Бороться с такими угрозами одними лишь средствами универсальных операционных систем (ОС) и программных серверов (СУБД, Web, электронной почты и др.) уже не представляется возможным. Универсальная ОС, как и любой программный сервер ≈ это слишком большой и сложный комплекс программ, который, с одной стороны, может содержать внутренние ошибки и недоработки, а с другой ≈ не всегда обеспечивает защиту от ошибок администраторов и пользователей. Современная технология программирования не позволяет сделать столь большие программы безопасными. Здесь характерны как явные ошибки разработки, так и существенные недостатки, связанные с недоработкой концептуальных и ряда детальных требований к системе безопасности. Кроме того, администратор, имеющий дело со сложной системой, далеко не всегда в состоянии эффективно ее настроить и сконфигурировать. Наконец, в универсальной многопользовательской системе бреши в безопасности постоянно создаются самими пользователями, например, тривиальные и редко изменяемые пароли.

Единственный выход из сложившейся ситуации ≈ усилить защиту общих ресурсов корпоративной сети уровнем разграничения внутрисетевого доступа, построенном на основе внутренних межсетевых экранов. Средства межсетевого экранирования, называемые также системами Firewall или брандмауэрами, обеспечивают целостную защиту общих сетевых сервисов от враждебной среды.

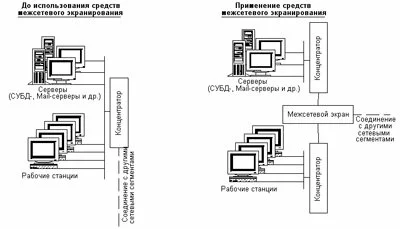

Для противодействия НСД брандмауэр должен располагаться в местах возможного разграничения внутрисетевых информационных потоков. Любое взаимодействие между сегментами корпоративной сети, а также клиентами и наиболее важными сетевыми сервисами должно осуществляться только через межсетевой экран. Соответственно, стороны информационного взаимодействия (группы рабочих станций, серверов) должны быть выделены в отдельные сегменты сети, соединенные межсетевыми экранами (см. рис. 1).

Рис. 1. Схема фрагмента корпоративной сети до и после подключения межсетевого экрана

Межсетевой экран не является симметричным. Для него отдельно задаются правила, ограничивающие доступ из одного сетевого сегмента в другой и наоборот. В общем случае работа межсетевого экрана основана на динамическом выполнении 2-х групп функций:

В качестве критериев анализа информационного потока могут использоваться следующие параметры:

В процессе посредничества при реализации межсетевых взаимодействий экранирующие агенты, блокируя прозрачную передачу потока сообщений, могут выполнять следующие функции:

В зависимости от типа экрана перечисленные функции фильтрации и посредничества могут выполняться с различной полнотой. Простые межсетевые экраны ориентированы на выполнение только отдельных групп функций. Комплексные экраны обеспечивают совместное выполнение большинства функций межсетевой защиты. Собственная защищенность брандмауэра достигается с помощью тех же средств, что и защищенность универсальных систем.

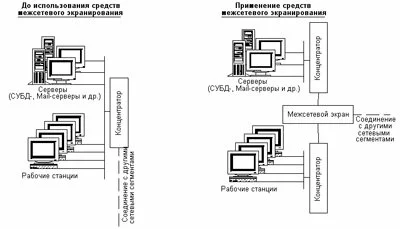

Чтобы эффективно обеспечивать безопасность сети, комплексный брандмауэр обязан управлять всем потоком, проходящим через него (см. рис. 2), и отслеживать свое состояние.

Рис.2. Схема контроля потока сообщений

Для принятия управляющих решений по используемым сервисам, межсетевой экран должен получать, запоминать, выбирать и обрабатывать информацию, полученную от всех коммуникационных уровней и от других приложений. Недостаточно просто проверять пакеты по отдельности. Информация о состоянии соединения, полученная из инспекции соединений в прошлом и других приложений ≈ главный фактор в принятии управляющего решения при попытке установления нового соединения. Для принятия решения могут учитываться как состояние соединения (полученное из прошлого потока данных), так и состояние приложения (полученное из других приложений). Полнота и правильность управления требуют, чтобы комплексный брандмауэр имел возможность анализа и использования следующих элементов:

Устройство, подобное межсетевому экрану, может использоваться и для защиты отдельного компьютера. В этом случае экран, уже не являющийся межсетевым, устанавливается на защищаемый компьютер. Такой экран, называемый персональным брандмауэром компьютера или системой сетевого экранирования, контролирует весь исходящий и входящий трафик, независимо от всех прочих системных защитных средств. При экранировании отдельного компьютера поддерживается доступность сетевых сервисов, но уменьшается или вообще ликвидируется нагрузка, индуцированная внешней активностью. В результате, снижается уязвимость внутренних сервисов защищаемого таким образом компьютера, поскольку первоначально сторонний злоумышленник должен преодолеть экран, где защитные средства сконфигурированы особенно тщательно и жестко.

Для эффективной защиты межсетевого взаимодействия система Firewall должна быть правильно установлена и сконфигурирована. Данный процесс осуществляется путем последовательного выполнения следующих этапов:

Перечисленные этапы отражают системный подход к установке любого программно-аппаратного средства, предполагающий, начиная с анализа, последовательную детализацию решения стоящей задачи.

Политика межсетевого взаимодействия является той частью политики безопасности в организации, которая определяет требования к безопасности информационного обмена с внешним миром. Данные требования обязательно должны отражать 2 аспекта:

Политика доступа к сетевым сервисам определяет правила предоставления, а также использования всех возможных сервисов защищаемой компьютерной сети. Соответственно, в рамках данной политики должны быть заданы все сервисы, предоставляемые через сетевой экран, а также пользователи и допустимые адреса клиентов для каждого сервиса. Кроме того, должны быть указаны правила для пользователей, описывающие, когда и какие пользователи, каким сервисом и на каком компьютере могут воспользоваться. Отдельно определяются правила аутентификации пользователей и компьютеров, а также условия работы пользователей вне локальной сети организации.

Политика работы межсетевого экрана задает базовый принцип управления межсетевым взаимодействием, положенный в основу функционирования брандмауэра. Может быть выбран один из двух таких принципов:

В первом случае межсетевой экран должен быть сконфигурирован таким образом, чтобы блокировать любые явно не разрешенные межсетевые взаимодействия. Учитывая, что такой подход позволяет адекватно реализовать принцип минимизации привилегий, он лучше, с точки зрения безопасности. При выборе принципа ╚разрешено все, что явно не запрещено╩ межсетевой экран настраивается так, чтобы блокировать только явно запрещенные межсетевые взаимодействия. В этом случае выше удобство использования сетевых сервисов со стороны пользователей, но ниже безопасность межсетевого взаимодействия. Администратор может учесть не все действия, которые запрещены польователям.

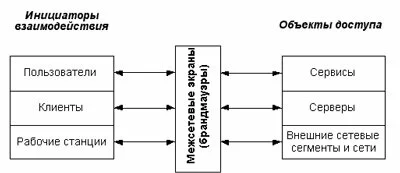

Для подключения межсетевых экранов могут использоваться различные схемы, которые зависят от условий функционирования, а также количества сетевых интерфейсов брандмауэра. Для небольшой корпоративной сети может быть достаточным использование только 2-х межсетевых экранов (см. рис. 3).

Рис.3. Пример схемы подключения межсетевых экранов

Защищаемая открытая подсеть здесь выступает в качестве экранирующей подсети. Обычно экранирующая подсеть конфигурируется таким образом, чтобы обеспечить доступ к компьютерам подсети как из потенциально враждебной внешней сети, так и из закрытых подсетей локальной сети. Однако прямой обмен информационными пакетами между внешней сетью и закрытыми подсетями невозможен. При атаке системы с экранирующей подсетью необходимо преодолеть, по крайней мере, две независимых линии защиты, что является весьма сложной задачей. Средства мониторинга состояния межсетевых экранов практически неизбежно обнаружат подобную попытку, и администратор системы своевременно предпримет необходимые действия по предотвращению НСД.

Межсетевой экран представляет собой программно-аппаратный комплекс защиты, состоящий из компьютера, а также функционирующих на нем ОС и специального ПО. Следует отметить, что это специальное ПО часто также называют брандмауэром.

Компьютер брандмауэра должен быть достаточно мощным и физически защищенным, например, находиться в специально отведенном и охраняемом помещении. Кроме того, он должен иметь средства защиты от загрузки ОС с несанкционированного носителя.

ОС брандмауэра также должна удовлетворять ряду требований:

Приведенным требованиям удовлетворяют различные разновидности ОС UNIX, а также Microsoft Windows NT/2000.

После установки на компьютер брандмауэра выбранной ОС, ее конфигурирования, а также инсталляции специального ПО можно приступать к настройке параметров функционирования всего межсетевого экрана. Этот процесс включает следующие этапы:

Формируемая на первом этапе база правил работы межсетевого экрана представляет собой формализованное отражение разработанной политики межсетевого взаимодействия. Компонентами правил являются защищаемые объекты, пользователи и сервисы.

После того, как база правил сформирована, ее проверяют на непротиворечивость. Это очень важный момент, особенно для развитых, многокомпонентных сетевых конфигураций со сложной политикой межсетевого взаимодействия. Без такой возможности администрирование межсетевого экрана с неизбежностью привело бы к многочисленным ошибкам и созданию слабостей. Проверка сформированных правил на непротиворечивость выполняется автоматически. Обнаруженные неоднозначности устраняются путем редактирования противоречивых правил. После окончательного определения правил и устранения ошибок от администратора могут потребоваться дополнительные действия по компиляции и установке фильтров и посредников. Большинство брандмауэров после формирования базы правил выполняют процесс окончательной настройки автоматически.

Проверка соответствия параметров настройки брандмауэра разработанной политике межсетевого взаимодействия может выполняться на основе анализа протоколов работы межсетевого экрана. Однако наибольшая результативность такой проверки будет достигнута при использовании специализированных систем анализа защищенности сети. Наиболее ярким представителем таких систем является пакет программ Internet Scanner SAFEsuite компании Internet Security Systems.

Входящая в состав данного пакета подсистема Firewall Scanner обеспечивает поиск слабых мест в конфигурации межсетевых экранов и предоставляет рекомендации по их коррекции. Поиск слабых мест осуществляется на основе проверки реакции межсетевых экранов на различные типы попыток нарушения безопасности. При этом выполняется сканирование всех сетевых сервисов, доступ к которым осуществляется через межсетевой экран. Для постоянного поддержания высокой степени безопасности сети Firewall Scanner рекомендуется сделать частью установки межсетевого экрана.

При настройке межсетевого экрана следует помнить, что как любое другое средство, он не может защитить от некомпетентности администраторов и пользователей. Несанкционированные проникновения в защищенные сети могут произойти, например, по причине выбора легко угадываемого пароля. Экранирующая система не защищает также от нападения по неконтролируемым ею каналам связи. Если между потенциально враждебной внешней сетью и защищаемой внутренней сетью имеется неконтролируемый канал, то брандмауэр не сможет защитить от атаки через него. Это же относится и к телефонным каналам передачи данных. Если модем позволяет подключиться внутрь защищаемой сети в обход межсетевого экрана, то защита будет разрушена. Здесь следует вспомнить основной принцип защиты ≈ система безопасна настолько, насколько безопасно ее самое незащищенное звено. Поэтому необходимо, чтобы экранирующая система контролировала все каналы передачи информации между внутренней и внешней сетью.

Предъявляемые требования к любому средству защиты информации в компьютерной сети можно разбить на следующие категории:

Межсетевые экраны должны удовлетворять следующим группам более детальных требований.

По целевым качествам ≈ обеспечивать безопасность межсетевого взаимодействия и полный контроль над подключениями и сеансами связи.

По управляемости и гибкости ≈ обладать мощными и гибкими средствами управления для полного воплощения в жизнь политики безопасности организации. Брандмауэр должен иметь простую реконфигурацию системы при изменении структуры сети. Система управления экранами должна быть интегрирована с корпоративной службой каталогов, и иметь возможность централизованно обеспечивать для них проведение единой политики межсетевых взаимодействий.

По производительности и прозрачности ≈ работать достаточно эффективно и успевать обрабатывать весь входящий и исходящий трафик при максимальной нагрузке.

По самозащищенности ≈ обладать свойством самозащиты от любых несанкционированных воздействий. Поскольку межсетевой экран является и ключом, и дверью к конфиденциальной информации в организации, он должен блокировать любые попытки несанкционированного изменения его параметров настройки, а также включать развитые средства самоконтроля своего состояния и сигнализации.

В настоящее время общеупотребительным подходом к построению критериев оценки средств информационно-компьютерной безопасности является использование совокупности определенным образом упорядоченных качественных требований к подсистемам защиты, их эффективности и эффективности реализации. Подобный подход выдержан и в руководящем документе Гостехкомиссии России ╚Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации╩, где устанавливается классификация межсетевых экранов по уровню защищенности от НСД к информации. Данная классификация построена на базе перечня показателей защищенности и совокупности описывающих их требований.

Показатели защищенности применяются к брандмауэрам для определения уровня защищенности, который они обеспечивают при межсетевом взаимодействии. Конкретные перечни показателей определяют классы межсетевых экранов по обеспечиваемой защищенности компьютерных сетей. Деление брандмауэров на соответствующие классы по уровням контроля межсетевых информационных потоков необходимо для разработки и принятия обоснованных и экономически оправданных мер по достижению требуемой степени защиты информации при межсетевых взаимодействиях.

Устанавливается 5 классов межсетевых экранов по показателям защищенности. Самый низкий класс защищенности ≈ пятый, применяемый для безопасного взаимодействия автоматизированных систем (АС) класса 1Д с внешней средой, четвертый ≈ для 1Г, третий ≈ 1В, второй ≈ 1Б, самый высокий ≈ первый, применяемый для безопасного взаимодействия АС класса 1А с внешней средой. При включении брандмауэра в АС определенного класса защищенности, класс защищенности совокупной системы, полученной из исходной путем добавления в нее межсетевого экрана, не должен понижаться. Для АС класса 3Б, 2Б должны применяться брандмауэры не ниже 5 класса. Для АС класса 3А, 2А, в зависимости от важности обрабатываемой информации, должны применяться брандмауэры следующих классов:

Требования к межсетевым экранам по классам защищенности приведены в табл. 1.

Перечень показателей межсетевых экранов по классам защищенности

| Показатели защищенности | 5 | 4 | 3 | 2 | 1 |

| Управление доступом (фильтрация данных и трансляция адресов) | + | + | + | + | = |

| Идентификация и аутентификация | - | - | + | = | + |

| Регистрация | - | + | + | + | = |

| Администрирование: идентификация и аутентификация | + | = | + | + | + |

| Администрирование: регистрация | + | + | + | = | = |

| Администрирование: простота использования | - | - | + | = | + |

| Целостность | + | = | + | + | + |

| Восстановление | + | = | = | + | = |

| Тестирование | + | + | + | + | + |

| Руководство администратора защиты | + | = | = | = | = |

| Тестовая документация | + | + | + | + | + |

| Конструкторская (проектная) документация | + | = | + | = | + |

Обозначения:

- нет требований к данному классу;

+ новые или дополнительные требования;

= требования совпадают с требованиями к МЭ предыдущего класса

Ряд стендовых испытаний и экспериментов, проведенных в ЗАО ╚Эврика╩, показали, что достойными кандидатами на эффективное разграничение внутрисетевого доступа являются межсетевые экраны BorderManager компании Novell и Firewall-1 компании Check Point Software Technologies. Они обеспечивают выполнение всех базовых функций по защите межсетевого взаимодействия.

Важным достоинством BorderManager является возможность управления большинством его подсистем через службу каталогов NDS, имеющую очень удобные средства администрирования. Вкладки по управлению находятся в окнах детальных свойств сервера Netware и контейнеров, предоставляя возможности по управлению шлюзами сеансового уровня, посредниками прикладного уровня и виртуальными частными сетями. Межсетевой экран BorderManager поддерживает различные режимы фильтрации пакетов на сетевом уровне. С помощью шлюзов сеансового уровня (IPX/IP и IP/IP) имеется возможность контроля межсетевого доступа на уровне пользователей (и групп пользователей) NDS, а не только на уровне IP/IPX-адресов компьютеров. Поддерживается широкий спектр посредников приложений, обеспечивающих контроль доступа на уровне прикладных сервисов (HTTP вместе с HTTPS и SSL, FTP, SMTP/POP3, DNS, SOCKS 4, SOCKS 5 и др.).

Межсетевой экран Firewall-1 компании Check Point Software Technologies ≈ это брандмауэр экспертного уровня, реализующий передовую технологию фильтрации пакетов с контролем состояния соединения (Stateful Inspection Technology). Фильтрация осуществляется на основе специальных методов многоуровневого анализа состояния пакетов (Stateful Multi-Layer Technique ≈ SMLT). Эта гибридная технология позволяет отслеживать состояние сетевого соединения, перехватывая пакеты на сетевом уровне и извлекая из них информацию прикладного уровня, которая используется для контроля за соединением. Быстрое сравнение проходящих пакетов с известным состоянием (state) ╚дружественных╩ пакетов, позволяет значительно сократить время обработки по сравнению с посредниками уровня приложений.

Рубрики || Работа || Услуги || Поиск || Архив || Дни рождения

О "КИ" || График выхода || Карта сайта || Подписка

Главная страница

Сайт газеты "Компьютер-Информ" является зарегистрированным электронным СМИ.

Свидетельство Эл ╧ 77-4461 от 2 апреля 2021 г.

Перепечатка материалов без письменного согласия редакции запрещена.

При использовании материалов газеты в Интернет гиперссылка обязательна.

Телефон редакции (812) 118-6666, 118-6555.

Адрес: 196084, СПб, ул. Коли Томчака, д. 9

e-mail:

Для пресс-релизов и новостей